Domina el riesgo, anticipa la amenaza y vence con Google Cloud Security

16 de octubre de 2025

Conócete a ti mismo y conoce a tu enemigo, y en cien incidentes no serás derrotado

Han pasado muchos años desde que escuché hablar por primera vez de los virus informáticos. Mi primer recuerdo al respecto es escuchar a mis conocidos decir que existía algo llamado virus que hacía que el ordenador funcionara de forma extraña. Era tal mi curiosidad por conocer exactamente de qué hablaban que llegué a desear que algún día me llegara un disquete infectado para poder ver en persona lo que sucedía. Hablamos de finales de los años 80 y, como puedes imaginar, no era más que un niño con una curiosidad algo temeraria.

La situación actual dista bastante de la sensación que podíamos tener en aquellos tiempos. De hecho, ha llovido mucho desde aquel primer Creeper (1971), creado de forma experimental para probar la autorreplicación, y también desde el Elk Cloner (1982), considerado el primer virus informático que se propagó realmente 'en la naturaleza'.

La evolución de los ciberataques ha transformado el panorama digital: de una simple actividad cercana al hobby ha pasado a ser una industria criminal y geopolítica de alto impacto.

Podríamos decir que en las décadas de 1970 y 1990, los ataques estaban impulsados por la curiosidad y el desafío intelectual, manifestándose en virus simples y bromas. Sin embargo, la motivación cambió a principios de la década de 2000, dando paso a un enfoque principalmente lucrativo. El phishing y el malware se profesionalizaron para el robo masivo de datos y el fraude financiero. Esta fase marcó la transición del ciberataque: de ser una mera molestia pasó a convertirse en un modelo de negocio criminal organizado.

Hoy nos encontramos en la Era de la Ciberguerra y la Automatización, una etapa donde la motivación del adversario no solo es el lucro, sino que suma objetivos mucho más dañinos como el sabotaje, el espionaje estatal y la extorsión a escala industrial. Los atacantes ya no solo persiguen datos, sino que han dirigido sus esfuerzos hacia la infraestructura crítica, amenazando directamente el mundo físico.

Con la llegada de la Inteligencia Artificial (IA), los ataques se están volviendo más rápidos, más personalizados y más escalables que la capacidad de respuesta humana. Esta escalada exige que la defensa digital pase de la reacción a la anticipación, utilizando la visibilidad y la inteligencia como sus armas principales.

Pensando sobre estos temas, hace unos días me vino a la cabeza, ¿qué pensaría Sun Tzu (El Arte de la Guerra) de todo esto? Pues posiblemente estaría fascinado ya que vería en el ciberataque la manifestación perfecta de la guerra indirecta y el engaño.

Por ejemplo, un virus encarna la necesidad estratégica de ser "informe"—es decir, sin una forma discernible o predecible—atacando el sistema de manera invisible, infiltrándose sin confrontación directa y logrando sus objetivos con el mínimo esfuerzo.

Para Sun Tzu, el éxito de un ciberataque sería una clara señal del fracaso del defensor en la máxima de "conocerse a sí mismo", dejando vulnerabilidades abiertas para que el adversario, con un conocimiento superior y sutil, pueda explotarlas.

El arte de la ciberseguridad

Para Sun Tzu, la máxima 'Conócete a ti mismo' se traduciría hoy en una pregunta crítica para los responsables del buen desempeño de cualquier organización: "¿Tienes una visión completa e ininterrumpida de tu riesgo?"

En el mundo empresarial actual, totalmente dependiente de la tecnología, la superficie de ataque se ha expandido enormemente, abarcando activos en múltiples nubes, dispositivos, identidades y entornos operativos. Esta complejidad crea puntos ciegos críticos que dejan a las organizaciones sin saber qué datos son los más vulnerables, quién accede a ellos o dónde residen las configuraciones erróneas que abren la puerta al adversario.

El conocimiento propio debe ir mucho más allá de un simple inventario de activos. Requiere de herramientas que ofrezcan una visibilidad unificada de toda la infraestructura, aplicaciones y servicios para determinar la criticidad de los datos y los sistemas de negocio. Este proceso de autoconocimiento permite dejar de reaccionar a cada alerta y, en cambio, practicar la priorización inteligente del riesgo en tiempo real.

Si 'Conócete a ti mismo' es el diagnóstico esencial de nuestra organización, 'Conoce a tu enemigo' es la inteligencia de campo. Esta segunda máxima nos lleva directamente al dominio de la inteligencia de amenazas.

Hoy, el adversario tiene una doble dimensión: por un lado, se manifiesta como un ecosistema global de actores de amenazas (Threat Actors) que incluye desde hackers patrocinados por estados hasta el crimen organizado. Por el otro, también puede ser el 'enemigo interno'. Este último, que incluye desde el empleado malintencionado hasta el personal que actúa por error o negligencia, representa una brecha crítica que el adversario externo a menudo explota. El desafío de la defensa, por tanto, es dual.

El conocimiento del enemigo solo se convierte en una ventaja estratégica cuando pasa de ser mera información a ser inteligencia predictiva. Esto implica integrar datos sobre vulnerabilidades globales, campañas de phishing dirigidas y tendencias de ataque específicas del sector. Más importante aún, requiere el análisis del comportamiento interno: la monitorización de patrones de acceso y actividad para identificar anomalías que sugieran una amenaza, ya sea un intento de intrusión externa o un riesgo generado por un empleado.

Al analizar esta inteligencia, es posible proyectar dónde y cómo atacará el adversario, permitiendo a tus equipos fortificar esas posiciones de antemano. Esta es la única forma de que la defensa se adapte y evolucione a una velocidad igual o superior a la del adversario.

Usa mejor tecnología que tu adversario

Es fundamental entender que nuestro adversario hace tiempo que superó los métodos artesanales. Hoy, los ciberataques están potenciados por Inteligencia Artificial y se apoyan en altos niveles de automatización. Así la tecnología permite crear campañas de phishing hiperpersonalizadas a gran velocidad y desarrollar malware que evoluciona más rápido que nuestra base de conocimiento. En esta carrera armamentística, la tecnología es un multiplicador decisivo, y la defensa debe responder con una sofisticación igual o superior.

Para ello, disponemos de herramientas suficientes para hacerles frente. La decisión de cuáles utilizar se basan en la estrategia de producto que queramos seguir y, por supuesto, en el presupuesto que tengamos disponible para ello.

En muchas ocasiones, optamos por elegir herramientas de distintos fabricantes e integrarlas para cubrir nuestras necesidades. Otras veces optamos por elegir un único fabricante que nos apoye en todos los aspectos.

Aunque cualquiera de las dos opciones es perfectamente válida, optar por una suite completa puede ser una buena decisión no sólo en lo que respecta al coste de adquisición, sino también en el tiempo que debemos dedicar en su gestión y operación.

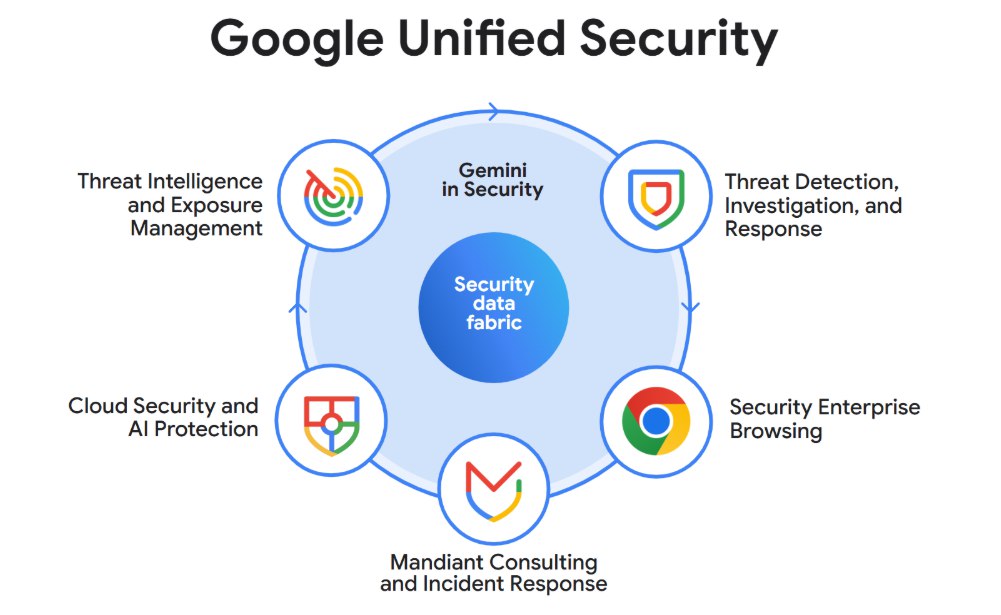

En mi opinión, hoy soy más partidario de abordar el segundo enfoque, optando por una plataforma unificada de seguridad, teniendo en cuenta que la solución debe ser capaz de proteger tanto nuestra infraestructura local cómo un entorno multinube. Este es el caso de los productos integrados en Google Cloud Security.

A diferencia de integrar soluciones dispares, que generan fricción y puntos ciegos, Google proporciona un ecosistema donde el conocimiento fluye sin esfuerzo.

Esta unificación comienza con Security Command Center, que proporciona el pilar de "Conócete a ti mismo" al ofrecer una visibilidad completa de los activos, vulnerabilidades y riesgos a lo largo de tu infraestructura (on-premise, Google Cloud, AWS y Azure). Al centralizar y normalizar estos datos, se elimina el ruido y te permite enfocarte en la priorización inteligente del riesgo en lugar de en la gestión manual de herramientas.

El segundo componente, Google Threat Intel (potenciado por Mandiant), aborda la máxima de "Conoce a tu enemigo" con la inteligencia de amenazas más sofisticada. Este expertise se integra directamente en la plataforma unificada. No es un feed de datos pasivo, sino una capacidad predictiva que informa a tus defensas sobre las tácticas exactas de los adversarios relevantes para tu sector. Esta integración directa garantiza que la defensa se vuelva proactiva, fortificando las posiciones que el enemigo planea atacar.

Finalmente, Google Security Operations cierra el círculo con una respuesta automatizada. Al unificar la detección, la analítica y la orquestación (SIEM/SOAR), esta solución correlaciona el riesgo del SCC y la inteligencia de Mandiant con las alertas operacionales. El beneficio de esta integración es una reducción drástica del tiempo de detección y respuesta (MTTR), liberando a tu equipo para tareas estratégicas.

En un entorno de amenazas en rápida evolución, lo más importante es la velocidad de respuesta, y esto se consigue a través de la automatización y, también, aprovechando a tu favor la potencia de la Inteligencia Artificial.

La suite de Google Cloud Security logra cubrir este aspecto combinando el razonamiento avanzado de Gemini y un modelo de lenguaje especializado en ciberseguridad (SecLM), entrenados con la inteligencia de Mandiant. Esta capacidad minimiza la fatiga de alertas y transforma la labor del analista, permitiendo resumir incidentes complejos, generar consultas de investigación y traducir código malicioso en segundos. De esta manera, dispones en tu empresa de un centro de operaciones de seguridad (SOC) automatizado que te ayuda a garantizar una reducción en el tiempo de respuesta, acelerando tu defensa para que tu equipo pase de la reacción a la acción rápidamente frente a un incidente.

Cada minuto cuenta

Los ataques evolucionan y mutan constantemente, y las empresas ya no pueden permitirse el lujo de no saber que han sido comprometidas. Cuando se detecta una brecha, la respuesta no puede medirse en semanas, debe reducirse a minutos.

Hoy en día, contar con una plataforma unificada y la inteligencia artificial necesarias para alcanzar esta velocidad y precisión está al alcance de la mayoría de empresas a través de soluciones cómo las de Google Cloud Security, garantizando que tu defensa esté siempre un paso adelante.

Deja la reacción atrás y domina el arte de la anticipación. Seguro que Sun Tzu estaría de acuerdo con este enfoque.

En Sngular contamos con el equipo que puede ayudarte en tu camino, desde el diseño de tu plan inicial de ciberseguridad hasta la implementación de las medidas de defensa avanzadas con la seguridad de Google Cloud.

Nuestras últimas novedades

¿Te interesa saber cómo nos adaptamos constantemente a la nueva frontera digital?

Insight

12 de enero de 2026

Guía completa de privacidad y permisos en Atlassian Rovo: seguridad de datos y agentes

Evento

24 de noviembre de 2025

White Mirror 2025: el espejo en blanco donde se refleja lo que aún está por llegar

Tech Insight

8 de octubre de 2025

Shai‑Hulud: El ataque masivo a npm que sacude la cadena de suministro del software

Tech Insight

11 de agosto de 2025

Atlassian y Google Cloud: la alianza que multiplica el valor de nuestro ecosistema tecnológico